전문가들 "이번 피해는 빙산의 일각"…구조적 대응 주문

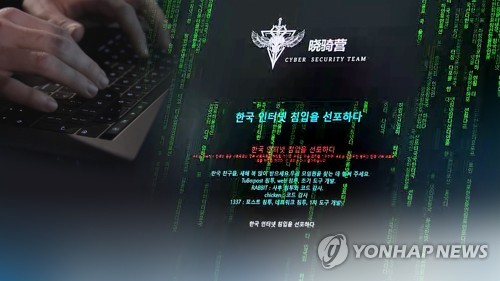

(서울=연합뉴스) 오규진 기자 = 중국발 사이버 공격의 표적이 된 국내 학술기관 12곳의 피해 복구 절차가 길게는 일주일 넘게 이어지고 있다.

29일 정보기술(IT) 업계에 따르면 중국 해커조직 '샤오치잉'은 대한건설정책연구원 홈페이지를 시작으로 24일까지 학술기관 12곳을 해킹한 뒤 웹페이지 변조(디페이스) 공격을 진행했다.

이 해커조직은 전통적인 공격 수법인 'SQL 인젝션'으로 사이트 내부에 침투한 것으로 알려졌다. SQL 인젝션은 데이터베이스를 관리하는 언어인 SQL을 활용해 웹사이트의 취약점을 발견한 뒤 데이터베이스를 조작하는 공격 방식이다.

다만 업계에서는 샤오치잉이 주장하는 것처럼 '제로데이' 공격은 아닌 것으로 파악한다. 제로데이 공격은 보안 취약점에 대한 대응책이 나오기 전에 이뤄지는 사이버 공격을 뜻한다.

복수의 보안업계 관계자들은 이들 학술기관이 비용 문제 탓에 인터넷데이터센터(IDC) 안에서 별도 보안 체계 없이 서버를 운영한 점이 발목을 잡고 있다고 지적했다.

관계 당국이 피해 원인을 분석하고 재발 방지책을 마련하고 있지만, 보안 솔루션·모니터링 시스템 등을 새로 구축하느라 시간이 걸리는 것으로 전해졌다.

문종현 이스트시큐리티 시큐리티센터장은 "(이번 사이버 공격이) 크게 이슈화됐기 때문에 정부나 수사기관 입장에서는 완벽하게 원인을 파악하고 문제점을 해결하기 전까지는 해당 서버를 복구하지 않을 것"이라고 예측했다.

전문가들은 이번 사이버 공격을 '빙산의 일각'으로 보면서, 다른 형태의 사이버 공격이 은밀히 진행될 수도 있다고 우려했다.

문 센터장은 "(중국 해커조직의 사이버 공격이) 안보적으로 민감하게 대응할 이슈는 아니라고 생각한다"면서 "피부로 느끼지 못하는 해킹 사건들이 훨씬 위험하며, 실제로도 포착되고 있다"면서 걱정을 내비쳤다.

정부나 웹 호스팅 업체들이 나서 구조적인 '보안 공백'에 대응해야 한다는 목소리도 나왔다.

염흥열 순천향대 정보보호학과 교수는 "우리 웹사이트들이 가지고 있는 일반적인 취약점들을 활용해서 공격이 성공했다면 신속하게 대응할 필요가 있다"면서 "서비스 제공자들이 약점을 보완할 수 있도록 도와야 한다"고 말했다.

김성동 SK쉴더스 탑서트(Top-CERT) 담당은 "보안에 투자할 여력이 많지 않은 영세한 기관·협회 등이 많다"면서"이들이 보안 서비스를 구축할 수 있도록 관리 시스템을 도입하는 방안도 검토해볼 수 있다"고 덧붙였다.

acdc@yna.co.kr

(끝)

<저작권자(c) 연합뉴스, 무단 전재-재배포 금지>

관련뉴스