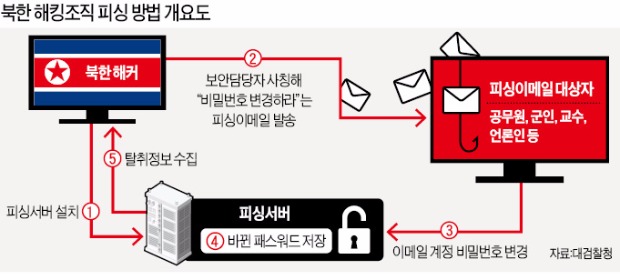

피해자에 비밀번호 변경 유도

한수원 해킹 사건과 수법 동일

기밀자료 유출 여부 조사 중

[ 박한신 기자 ] 북한 해킹조직이 외교부, 통일부, 국방부 등 외교·안보부처 공무원과 북한 관련 연구소 교수·연구원 등 90명의 이메일 계정 해킹을 시도해 56명의 이메일 비밀번호를 탈취한 것으로 밝혀졌다. 검찰은 해당 이메일 운영서버 기록을 확보, 기밀이 유출됐는지 등을 추가 조사하고 있다.

대검찰청 사이버수사과는 1일 ‘스피어피싱(대상을 특정해 개인정보를 빼돌리는 피싱)’ 의심 신고를 접수해 수사한 결과 북한 해킹조직으로 추정되는 이들이 정부부처와 네이버, 다음, 구글 등의 보안담당자를 사칭해 56명의 이메일 계정 비밀번호를 빼낸 사실을 확인했다고 밝혔다. 피해를 본 계정은 외교·통일·국방부 등의 공무원과 북한 관련 연구소의 교수·연구원, 방위산업체 임직원 등이 사용한 이메일이었다.

피해자 중에는 국장급 이상 고위 공무원과 현역 군인도 포함된 것으로 알려졌다. 북한이 우리 외교·안보 당국자와 방산업체 간부 다수의 이메일 내용을 들여다봤다는 얘기다. 검찰은 피싱 서버의 삭제 기록으로 비춰볼 때 실제 피해자는 56명보다 훨씬 많을 것으로 보고 있다. 검찰은 피해자가 더 있는지, 해킹을 통해 기밀자료 등이 유출됐는지를 조사 중이다.

검찰은 이번 해킹을 북한 소행으로 추정했다. 검찰 관계자는 “해킹조직이 북한 관련 업무를 하는 사람들로 대상을 특정해 범행을 저질렀다”며 “2014년 북한의 한국수력원자력(한수원) 해킹사건과 동일한 IP를 사용하는 등 북한 해킹조직 소행으로 추정된다”고 말했다.

이들은 접속 IP를 파일명으로 하는 파일에 피해자 정보를 저장하는 등 한수원 해킹 사건 때와 비슷한 방법을 쓴 것으로 드러났다. IP도 한수원 사건 때와 같이 중국 선양에 있는 주소(175.167.***.***)가 사용됐다. 해킹조직은 외교부와 네이버, 다음, 구글 등 피해자들이 사용하는 이메일 계정의 보안담당자를 사칭해 “다른 곳에서의 로그인 시도가 차단됐다”는 메일을 보내고 비밀번호 변경을 유도했다. 피해자들이 비밀번호 변경창을 클릭하면 피싱 서버와 연결해 새로 바꾼 비밀번호를 빼냈다.

검찰은 국가정보원, 한국인터넷진흥원과 연계해 해당 피싱사이트를 폐쇄했다. 피해자들에게는 비밀번호를 바꾸는 등 계정 보호조치를 하도록 했다. 검찰은 이번 해킹이 최근 사드(THAAD·고고도 미사일방어체계) 배치 국면과 무관치 않은 것으로 보고 추가 공격에 대비한 온라인 감시활동을 강화하기로 했다.

얼마 전 1030만명의 회원정보를 빼돌린 인터파크 해킹과 청와대·정부부처 인사들이 사용하는 스마트폰 해킹 시도 등 북한의 전방위 사이버 공격이 이어지면서 사이버 보안을 강화해야 한다는 지적이 나오고 있다. 검찰 관계자는 “업무를 할 때 사설 이메일을 사용하는 것을 자제하고 비밀번호를 수시로 바꾸는 게 좋다”며 “공공기관은 외부 인터넷 사용을 제한하고 주요 업무를 수행할 때 인터넷을 차단하는 등 보안조치를 강구해야 한다”고 말했다.

박한신 기자 hanshin@hankyung.com

[한경닷컴 바로가기] [스내커] [한경+ 구독신청]

ⓒ 한국경제 & hankyung.com, 무단전재 및 재배포 금지

관련뉴스